HANNOVER MESSE, Hannover

Weltleitmesse der Industrie mit dem Leitthema «Energizing a Sustainable Industry»

22. bis 26. April

www.hannovermesse.de

Bild: Atos

Die Cloud ist für Unternehmen heute unverzichtbar. Sie erschwert es aber auch, Daten und Technologien zu kontrollieren. Beides ist jedoch wichtig, um in einer digitalisierten Welt wettbewerbsfähig zu bleiben und Datenschutzanforderungen zu erfüllen. Für viele Unternehmen stellt sich jetzt die Frage: Wie können wir die Vorteile der Cloud ausschöpfen und trotzdem digital souverän bleiben?

Unternehmen nutzen zunehmend Cloud-Infrastruktur und verlagern immer mehr Workloads in die Cloud. Die Corona-Pandemie hat diese Entwicklung weiter beschleunigt. Um trotz Lockdown betriebsfähig zu bleiben und die Arbeit aus dem Homeoffice zu ermöglichen, waren Unternehmen auf die Cloud angewiesen. Seither hat sich das Arbeitsmodell grundlegend verändert und wird auch künftig aus einem beachtlichen Remote-Anteil bestehen. Keine Frage: Die Cloud bringt viele Vorteile. Sie bietet mehr Flexibilität, Agilität und Skalierbarkeit als On-Premises-Umgebungen und reduziert IT-Kosten. Ausserdem ermöglicht sie einfachen Zugang zu innovativen Technologien wie Big Data Analytics, IoT und KI. Der zunehmende Cloud-Einsatz und die Remote Arbeit bedeuten aber auch, dass Daten und Applikationen weit verteilt sind – oft über Ländergrenzen hinweg. Sie werden auf Technologien gespeichert und betrieben, die sich ausserhalb der eigenen Kontrolle befinden. Umso wichtiger wird daher die Frage nach der digitalen Souveränität.

Was ist digitale Souveränität eigentlich?

Das World Economic Forum (WEF) definiert digitale Souveränität als «Kontrolle über das eigene digitale Schicksal.» Dabei geht es um den Grad der Kontrolle, die eine Person, eine Organisation oder eine Regierung über ihre gesamte digitale Umgebung hat, einschliesslich der Daten, Applikationen, Software, Systeme und Hardware. Digitale Souveränität basiert auf zwei Säulen: Daten-Souveränität und technologischer Souveränität.

Wichtige Fragen sind zum Beispiel: Wo werden Daten gespeichert und verarbeitet? Wer kann auf sie zugreifen und was kann er damit tun? Welche Technologien werden dabei wo eingesetzt? Wo wurden sie designt, entwickelt und resilient gemacht? Wer betreibt die Technologie und Infrastruktur und kümmert sich um die Security? Dazu kommt die rechtliche Ebene: Hier geht es darum, welchen Gesetzen und Regularien die Daten und Technologien unterliegen. In einigen Branchen wie dem Finanz- und Gesundheitswesen gelten zum Beispiel besonders hohe Anforderungen an Datenschutz und Cybersecurity. Ausserdem gibt es regionale Besonderheiten. So sind in manchen Ländern etwa bestimmte kryptographische Verfahren verboten.

Die Cloud als Herausforderung

Geografische, operative und rechtliche Kontrolle über Daten und Technologie: All das ist in der Public Cloud eine Herausforderung. Ein Grossteil der Cloud Services in Europa kommen beispielsweise aus den USA und China. Das kann dann zum Problem werden, wenn differierende politische Interessen die Geschäftsbeziehungen beeinflussen. Ausserdem unterliegen die grossen Hyperscaler einer anderen Rechtsprechung. Es bedarf also einer Zusatzvereinbarung, um zu garantieren, dass die europäischen Datenschutzbestimmungen eingehalten werden. Solche Vertragsklauseln stehen jedoch auf tönernen Füssen, denn im Ernstfall übertrumpft der US Cloud Act die DSGVO. Amerikanische Unternehmen sind demnach verpflichtet, Daten ihrer Kunden bei einer Ermittlung an die Strafverfolgungsbehörden weiterzugeben – selbst dann, wenn sich der Standort des Rechenzentrums in Europa befindet. Nicht umsonst hat daher der Europäische Gerichtshof das transatlantische Datenschutzabkommen Privacy Shield im Schrems-II-Urteil für nichtig erklärt.

Cloud und Datensouveränität – geht das überhaupt?

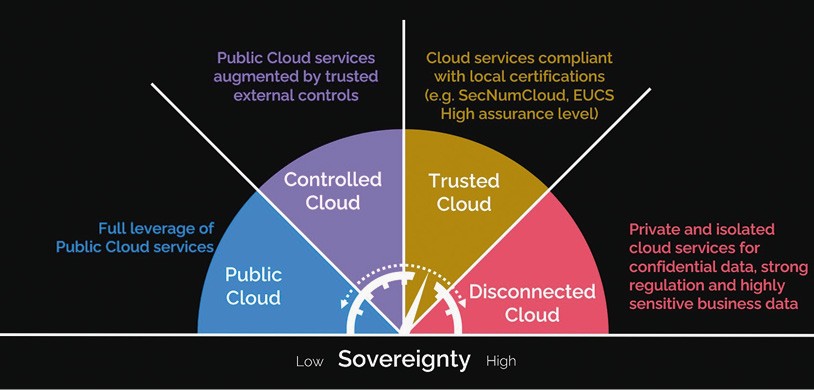

Unternehmen stehen also vor der Herausforderung, ihre geschäftlichen Interessen gegen ihr Unabhängigkeitsbedürfnis abzuwägen. Sie müssen einerseits IT-Kosten sparen und in der Lage sein, Innovationen schneller auf den Markt zu bringen. Andererseits aber auch die nötige Kontrolle über ihre Daten und die eingesetzte Technologie behalten. Wie lässt sich das in Einklang bringen? Ziel ist nicht, komplett auf die Public Cloud zu verzichten. Vielmehr empfiehlt sich ein hybrides Modell, das verschiedene Cloud-Varianten vereint. Man unterscheidet vier Souveränitäts-Stufen in der Cloud:

1. Die Public Cloud

Uneingeschränkte Public Cloud Services bieten am meisten Agilität, aber am wenigsten digitale Souveränität.

2. Die Controlled Cloud

Public Cloud Services, die mit zusätzlichen, externen Security-Massnahmen angereichert werden, um mehr Kontrolle zu erlangen.

3. Die Trusted Cloud

Cloud Services, die nach Länder- oder EU-Sicherheitsstandards zertifiziert sind, zum Beispiel dem C5-Kriterienkatalog für sicheres Cloud Computing (Deutschland), SecNumCloud (Frankreich) oder dem EUCS (European Union Cybersecurity Certification Scheme on Cloud Services).

4. Die Disconnected Cloud

Private Cloud Services, die komplett unter eigener Kontrolle und völlig losgelöst von nichtvertrauenswürdigen Management-Tools sind. Sie bieten das höchste Souveränitäts-Level, aber am wenigsten Agilität. Kunden müssen in der Regel auf Features wie Serverless-Funktionen oder PaaS Services verzichten.

Die richtige Cloud-Umgebung wählen

In einem hybriden Modell können Unternehmen für jede Applikation und jeden Datentyp die Umgebung auswählen, die das passende Souveränitäts-Level bietet. Der optimale Mix hängt immer von den individuellen Voraussetzungen und Bedürfnissen des Unternehmens ab. Hier gibt es keine One-Size-Fits-All-Lösung. Wer aus regulatorischen Gründen bestimmte Anforderungen an Security und Kontrolle erfüllen muss, der sollte eine Trusted Cloud wählen, die entsprechend zertifiziert ist. In allen anderen Fällen hat sich ein risikobasierter Ansatz bewährt. Ein spezialisierter Dienstleister kann helfen, diesen zu entwickeln und umzusetzen. Grundsätzlich lautet die Strategie, so viele Public-Cloud-Vorteile wie möglich auszuschöpfen und nur dort Kontrolle einzusetzen, wo es unbedingt nötig ist. Denn je mehr digitale Souveränität eine Cloud bietet, desto teurer und weniger agil ist sie in der Regel.

Schritt für Schritt zum passenden Souveränitäts-Konzept

Am Anfang erfolgt stets eine Risikobewertung und Bedarfsanalyse. Dafür muss man zunächst seine digitalen Assets identifizieren und Daten segregieren. Wie wertvoll sind sie für das Unternehmen und welchen Schutzbedarf haben sie? Wichtige Kriterien sind die Verfügbarkeit und Vertraulichkeit der Daten. Kann der Geschäftsbetrieb ohne grossen Schaden weiterlaufen, wenn die Daten fehlen, oder hätte das gravierende Auswirkungen? Sind die Daten ohnehin öffentlich oder hochsensibel und streng vertraulich? Es wäre zum Beispiel völlig unsinnig, Twitter-Meldungen in einer Private Cloud zu speichern. Ausserdem sollte man analysieren, wer auf welche Daten zugreifen muss, mit wem sie geteilt und wohin sie übertragen werden. Auch daraus ergeben sich Risiken und technologische Anforderungen.

Wenn sich die Risiken nicht durch zusätzliche Security-Massnahmen reduzieren lassen, sollten Unternehmen eine Trusted Cloud in Erwägung ziehen, die zum Beispiel nach dem SecNumCloud-Standard (Frankreich), C5 (Deutschland) oder EUCS (EU) zertifiziert ist. Sie bietet eine gewisse Souveränitätsgarantie. Hier gilt es allerdings zu prüfen, ob das Zertifizierungssystem tatsächlich die identifizierten Risiken adressiert. Für Daten und Applikationen, bei denen auch eine Trusted Cloud kein ausreichendes Kontroll-Niveau bietet, empfiehlt sich schliesslich eine Disconnected Private Cloud.

Ein Zero-Trust-Konzept umsetzen

Ob in der Public Cloud oder der Private Cloud: Cybersecurity spielt eine Schlüsselrolle für die digitale Souveränität. Grundsätzlich geht der Trend zu einem Zero-Trust-Ansatz. Er besagt: Vertraue niemandem. Jede Netzwerkanfrage, ganz gleich ob intern oder extern, muss zunächst authentifiziert werden. Zero Trust ist gerade für Umgebungen, die man nicht oder nur bedingt selbst kontrollieren kann, wichtig. Eine zentrale Massnahme ist zum Beispiel Identity und Access Management (IAM). Es dient dazu, zu kontrollieren, wer was mit welchen Daten tun kann. IAM sollte nicht nur Mitarbeiter, sondern alle Arten von IT-, OT- und IoT-Objekte umfassen. Um die Vertraulichkeit und Integrität von Daten sowohl bei der Übertragung, Verarbeitung als auch Speicherung zu schützen, empfiehlt sich zudem Verschlüsselung. Nicht zuletzt sind auch Schulungen zur Security Awareness wichtig. Denn die grösste Schwachstelle bleibt immer der Mensch. Zero Trust ist nichts, was man einmal einführt und dann wieder vergessen kann. Man muss die Massnahmen kontinuierlich überprüfen und verbessern. Wer bereits On-Premises ein Zero-Trust-Konzept umgesetzt hat, wird sich leichter tun, auch digitale Souveränität in der Cloud zu etablieren.

Fazit

Die Kontrolle über die eigenen Daten und eingesetzten Technologien ist für Unternehmen immens wichtig. Nicht nur, um die eigene Betriebsfähigkeit zu schützen und Regularien einzuhalten. Digitale Souveränität wird auch selbst zum Wettbewerbsfaktor. Denn Kunden sind heute für Datenschutz und Cybersecurity-Risiken sensibilisiert. Das darf jedoch nicht zu Lasten der Agilität gehen. Wer auf einem hart umkämpften, globalisierten Markt wettbewerbsfähig bleiben will, kann auf die Vorteile der Cloud nicht mehr verzichten. Der Schlüssel liegt daher in einem hybriden Modell, das verschiedene Clouds vereint und es ermöglicht, Daten und Applikationen je nach Kritikalität in der passenden Umgebung zu platzieren. Ein spezialisierter Anbieter kann helfen, Risiken zu identifizieren, den individuellen Souveränitätsbedarf zu analysieren sowie die richtige Cloud und Security Technologie auszuwählen. So können Unternehmen möglichst viele Vorteile der Public Cloud ausschöpfen, aber trotzdem an entscheidender Stelle die Kontrolle behalten.

INFOS | KONTAKT

Atos AG

Freilagerstrasse 28

CH-8047 Zürich

T +41 (0)58 702 11 11

www.atos.net/ch

info.ch@atos.net

Weltleitmesse der Industrie mit dem Leitthema «Energizing a Sustainable Industry»

22. bis 26. April

www.hannovermesse.de

Österreichs Fachmesse für Füge-, Trenn- und Beschichtungstechnik

23. bis 26. April

www.schweissen.at

Internationale Fachmesse für optische Technologien, Komponenten und Systeme

14. bis 16. Mai

www.optatec-messe.de