all about automation, Zürich

Fachmesse für Industrieautomation

28. und 29. August

www.aaa-zürich.ch

Ein Informationssicherheitsmanagementsystem (ISMS) aufzubauen, benötigt viel Zeit und Wissen. Die ISO 27001 ist dazu der Standard, der als Referenz dient. Der erste Teil der Norm beschreibt den Aufbau des ISMS. Darin enthalten sind der Kontext, die Ressourcen, die Risiko-Bewertung, Audits und Verbesserungen. Ergänzt kommen 114 (Version 2013) beziehungsweise 93 Massnahmen (Version 2022) dazu.

Die Norm gilt als komplex in der Umsetzung. Mit mindestens einem Jahr Aufwand ist zu rechnen, bis es zertifiziert werden kann. In Deutschland gibt es die Alternativen CISIS12 und den Standard VdS 10000. Beide werden in der Folge vorgestellt.

CISIS12

Bei CISIS12® handelt es sich um ein Vorgehensmodell zur Einführung eines ISMS. Es richtet sich an kleine und mittlere Unternehmen sowie an Behörden. In zwölf Schritten werden konkrete Umsetzungsmassnahmen und Handlungsempfehlungen aufgezeigt. Es wird vom IT-Sicherheitscluster e.V. entwickelt, herausgegeben, geschult und vertrieben. Informationen zum Modell, Schulungen und Werkzeuge sind unter www.cisis12.de abrufbar. Unter der gleichen Adresse kann das Vorgehensmodell gekauft werden.

Analog dem Vorgehen nach ISO 27001 werden in einem ersten Schritt die Prozesse, Anwendungen, die IT-Infrastruktur und Gebäude erfasst. Ein weiterer wichtiger Punkt ist die Compliance (entspricht dem C im Titel der Norm), welche im gesamten Kontext zu berücksichtigen ist.

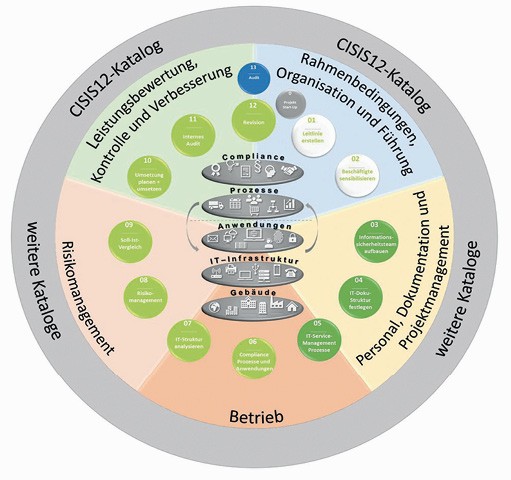

Im Standard ist der Zusammenhang zwischen den Themengebieten in Bild 1 festgehalten.

Die Umsetzung von CISIS12 kann durch die Zertifizierungsgesellschaften Deutsche Gesellschaft zur Zertifizierung von Managementsystemen (DQS) oder datenschutz-cert GmbH zertifiziert werden. Für die Schweiz ist dies eine Herausforderung, sind diese Organisationen weniger bekannt. Gemäss Homepage sollen aber weitere Stellen folgen. Wie bei anderen Zertifizierungen gewohnt, ist das Zertifikat drei Jahre gültig, es erfolgen aber ebenfalls jährlich Überwachungsaudits.

Bei der Implementierung stehen folgende Themen im Fokus:

Anhand dieser Themen ist bereits ersichtlich, dass der Aufbau analog der ISO 27001 erfolgt ist. Die zwölf Schritte umfassen folgende Themengebiete:

Schritt 1: Leitlinie erstellen

Die Leitlinie umfasst die Verantwortung der Organisation, Festlegung des Geltungsbereichs, die Gewährleistung der Informationssicherheit, die Definition von Sicherheitszielen, die Umsetzung des Sicherheitskonzepts sowie die Einbindung aller Mitarbeitenden.

Schritt 2: Beschäftigte sensibilisieren

Bereits zu Beginn ist es wichtig, alle Mitarbeitenden miteinzubeziehen. Dazu gehören Schulungen, regelmässige Sensibilisierung und Sicherstellung des Informationsflusses.

Schritt 3: Informationssicherheitsteam aufbauen

Zum Team gehören neben dem Informationssicherheits- (ISB) und Datenschutzbeauftragen (DSB) folgende Rollen: IT-Leiter, Informationssicherheitskoordinator, CISIS12-Berater, Arbeitssicherheit, Gremienvertreter, Facility-Management.

Schritt 4: IT-Dokumentationsstruktur festlegen

Die Norm benennt 15 Pflichtdokumente, zum Beispiel die Leitlinie (Schritt 1), Schulungs- und Sensibilisierung (Schritt 2), ein Betriebshandbuch, Netzplan, Managementbericht, das Risiko-Management und ein Notfallplan. Bei der Umsetzung kommen aber erfahrungsgemäss weitere Dokumente dazu.

Schritt 5: IT-Servicemanagement Prozesse

Dieser Punkt kommt in der ISO 27001 nur am Rande vor, zum Beispiel werden Change Management und Capacity Management erwähnt, weitere Themen fehlen jedoch. Es wird erwartet, dass Wartungsprozesse, Änderungsprozesse oder die Störungsbeseitigung ebenfalls bewertet werden.

Schritt 6: Compliance, Prozesse und Anwendungen

In diesem Schritt werden die Geschäftsprozesse erfasst und gemäss ihrem Schutzbedarf bewertet. Analog einer Business Impact Analyse werden der maximal tolerierbare Datenverlust sowie die maximal tolerierbare Ausfallzeit erfasst. Wie beim BSI-Ansatz erfolgt von hier aus die Vererbung auf die weiteren Themenbereiche. Weiter muss ein Unternehmen bei diesem Schritt die gesetzlichen und vertraglichen Anforderungen erfassen.

Schritt 7: IT-Struktur analysieren

Nach der Erfassung der Geschäftsprozesse folgt die Erfassung der IT-Infrastruktur (Server, Clients, Netzwerkkomponenten, usw.).

Schritt 8: Risikomanagement

Ohne eine Risikobewertung kann heute kein ISMS mehr betrieben werden. Bei CISIS kam dies jedoch erst bei der Version 3 mit dazu. Es stellt damit einen zentralen Ansatz dar.

Schritt 9: Soll-Ist-Vergleich

In einer Selbstbewertung werden die Anforderungen mit dem aktuellen Stand verglichen. Dazu verfügt der Standard über einen reichhaltigen Bausteinkatalog, der beigezogen werden kann.

Schritt 10: Umsetzung planen und umsetzen

Die Abweichungen aus dem vorherigen Schritt werden erfasst und die Behebung der Mängel geplant und umgesetzt. Gleichzeitig kann ein Reifegrad des Managementsystems erstellt werden.

Schritt 11: Internes Audit

Wie in der ISO 27001 gilt es ein Auditprogramm zu erstellen. Das Ziel dabei ist es, Schwachstellen zu finden und diese zu beheben.

Schritt 12: Revision

Die Schritte 1 bis 11 müssen regelmässig durchlaufen werden. Veränderungen und Ergänzungen sind in diesem Schritt anzubringen. Das Ergebnis ist ein Managementbericht.

VdS 10000

Die VdS 10000 wird von der VdS Schadenverhütung GmbH kostenpflichtig herausgegeben. Sie kann unter https://vds.de/cyber/vds10000 bezogen werden.

Die VdS 10000 stellt ein Managementsystem für KMU, Verwaltungen, Verbände und sonstige Organisationen anwendbar. Ergänzend stehen die Dokumente VdS 10005 (Mindestanforderungen an die IT-Sicherheit für Klein- und Kleinstunternehmen), VdS 10010 (Datenschutz für KMU gemäss DSGVO) sowie VdS 10020 (Leitfaden zur Interpretation für industrielle Automatisierungssysteme). Diese Dokumente werden an dieser Stelle aber nicht weiter vertieft. Die VdS 10000 hat folgenden Aufbau:

Die VdS 10000 kann nicht durch eine unabhängige Stelle zertifiziert werden. Als Start in das komplexe Thema ist das Vorgehen aber eine solide Unterstützung.

Vergleich

Bild 2 zeigt einen Vergleich der drei Standards. Diese erweiterte und korrigierte Tabelle orientiert sich an Frank Moses (unabhängiges Datenschutzzentrum Saarland) und Thomas Rehbohm (CISO der Freien Hansestadt Bremen).

Fazit

Der Aufbau eines ISMS benötigt viel Zeit und solides Wissen. Rein nach einer Norm wie die ISO 27001 vorzugehen, lässt viele Fragen offen. Die Norm beschreibt zwar, wie das Ergebnis auszusehen hat, der Weg dahin ist aber offen. CISIS12 und VdS 10000 können dabei ein hilfreiches Werkzeug sein, das Ziel erfolgreich zu erreichen. Die Checklisten-Form der VdS 10000 leitet schrittweise durch den Prozess, die 87 Bausteinen mit 1000 Massnahmen der CISIS12 helfen, die notwendigen Massnahmen umzusetzen. Zusammen sind sie ein wertvolles Werkzeug zur Erreichung einer erfolgreichen Zertifizierung.

ZUM AUTOR

Andreas Wisler, Dipl. Ing FH

goSecurity AG

Schulstrasse 11

CH-8542 Wiesendangen

T +41 (0)52 511 37 37

www.goSecurity.ch

wisler@gosecurity.ch

Leitmesse für industrielle Instandhaltung

28. und 29. August

www.maintenance-schweiz.ch

Internationale Messe für Metallbearbeitung

10. bis 14. September

www.messe-stuttgart.de/amb