Sindex, Bern

Treffpunkt der Schweizer Technologiebranche

2. bis 4. September

www.sindex.ch

Bilder: IDF Kaufbeuren (Hochschule Kempten)

Kryptografische Verfahren bieten die Möglichkeit, Produktionsprozesse zu optimieren und dabei sensible Fertigungsdaten und Algorithmen-Know-how zuverlässig zu schützen.

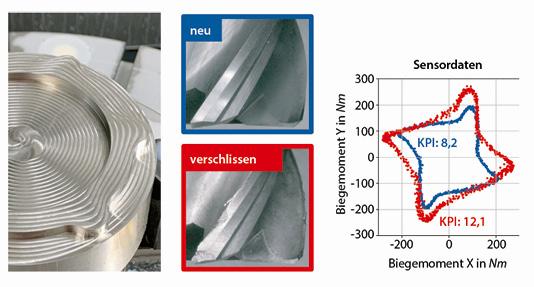

Ein grundlegender Trade-off der zerspanenden Industrie besteht zwischen Produktionskosten und Produktqualität, beispielsweise: Wie lange soll ein Werkzeug genutzt werden? Je länger der Werkzeugwechsel hinausgezögert wird, desto geringer sind die Kosten für Werkzeuge, dafür kann sich jedoch zum Beispiel die Oberflächenqualität verschlechtern und es steigt das Risiko, Schlechtteile zu produzieren. Um den optimalen Zeitpunkt zum Wechseln des Werkzeugs zu finden, ist es gängige Praxis, Sensordaten während der Bearbeitung zu erheben und daraus Key Performance Indicators (KPIs) zu berechnen, die den Verschleisszustand des Werkzeugs bewerten. Es wird intensiv daran geforscht, wie derartige KPIs von externen Dienstleistern zur Verfügung gestellt und ein unternehmensübergreifender Austausch von Daten und Algorithmen orchestriert werden kann, um Datensilos aufzubrechen und einen grösstmöglichen Nutzen aus den branchenweit erzeugten Daten zu erzielen [1]. Die Weitergabe der Sensordaten an Dritte birgt jedoch Risiken, denn aus diesen Daten könnte zum Beispiel die Geometrie der gefertigten Bauteile rekonstruiert werden, oder es könnten Rückschlüsse auf sensible Prozessparameter gezogen werden. Die Weitergabe von Sensordaten kann also an Sicherheitsbedenken oder auch an geltenden Geheimhaltungsvereinbarungen scheitern; umgekehrt möchten auch die KPI-Entwickler ihr geistiges Eigentum schützen und würden es vorziehen, ihre Algorithmen nicht lokal beim Kunden auszuführen. Für dieses scheinbar unlösbare Problem gibt es nun innovative Lösungsansätze, die auf neuesten kryptografischen Forschungen zu sogenannter homomorpher Verschlüsselung beruhen. Ein Teilaspekt des aktuellen Forschungsprojekts Dione-X [1] ist es, diese Lösungsansätze auf ihre Praxistauglichkeit im Fertigungskontext hin zu untersuchen (Bild 1).

Rechnen auf verschlüsselten Daten

Will man beispielsweise die Summe zweier verschlüsselter Zahlen berechnen, ist dies in den etablierten Verschlüsselungsverfahren nur möglich, wenn man die Zahlen zunächst entschlüsselt. Im Fertigungsumfeld müssten sich Fertiger und KPI-Entwickler also auf einen gemeinsamen Schlüssel einigen, der zum Ver- und Entschlüsseln genutzt wird. Somit kann der KPI-Entwickler die Daten nach wie vor mitlesen. In der homomorphen Verschlüsselung hingegen ist es möglich, mit den verschlüsselten Zahlen zu rechnen, sodass auch das Ergebnis der Rechenoperation verschlüsselt ist – ohne dass im Zuge der Rechnung auf unverschlüsselte Zahlen zugegriffen wird (Bild 2). Das erste Verfahren zur homomorphen Verschlüsselung wurde 2009 von Craig Gentry entworfen [2]. In der folgenden Darstellung werden die unverschlüsselten Daten «Klartext» genannt, die verschlüsselten Daten «Ciphertext». Im Kontext von Sensordaten wird unter Klartext zumeist eine Abfolge von Zahlen (zum Beispiel Kraftdaten je Zeitpunkt) verstanden.

Da sowohl Addition als auch Multiplikation auf verschlüsselten Daten möglich sind, spricht man von voll homomorpher Verschlüsselung (Englisch: Fully Homomorphic Encryption (FHE)). Der Nachteil dieser Verfahren liegt im drastisch erhöhten Rechenaufwand selbst für einfache Rechnungen. Seit dem Durchbruch im Jahr 2009 wurden jedoch mehrere zunehmend performante FHE-Verfahren entwickelt. Damit ist es möglich, grundsätzlich beliebig komplizierte Berechnungen auf verschlüsselten Daten durchzuführen (mit beliebig einstellbarer Genauigkeit) und das verschlüsselte Ergebnis an den Kunden zurückzuschicken, der dann als Einziger in der Lage ist, es zu entschlüsseln. Neben dem skizzierten Einsatz im Fertigungsverfahren gibt es für solche Verfahren viele mögliche Anwendungen, etwa in der Medizin zur Analyse von sensiblen Patientendaten [3], zur Überprüfung der Kreditwürdigkeit [4] und bei der Durchführung elektronischer Wahlen [5].

Beispiel: Flächeninhalt als KPI

Um die Möglichkeiten und Herausforderungen der aktuellen Generation von FHE-Algorithmen zu demonstrieren, betrachten wir einen Beispiel-KPI. Wir erfassen die Biegemomente in X- und Y-Richtung bei einem Edelstahl-Fräsprozess unter Verwendung eines sensorischen Werkzeughalters. Der KPI, der beispielhaft aus den verschlüsselten Biegemoment-Daten bestimmt wird, berechnet den Inhalt der Fläche, die durch die Gesamtheit der Biegemoments-Messpunkte in einem kurzen Zeitintervall gebildet wird (die sogenannte Biegemomentblume, Bild 3). Eine relative Vergrösserung dieser Biegemomentblume bei ansonsten gleichbleibenden Prozessbedingungen kann zuverlässige Informationen über das Verschleissverhalten des Werkzeugs liefern (Bild 4).

Vorüberlegungen für die Verschlüsselung

Um diesen KPI auf FHE-verschlüsselten Daten zu berechnen, wählen wir das Verschlüsselungsverfahren CKKS, benannt nach den Erfindern Cheon, Kim, Kim und Song [7]. Dieses Verfahren ist für das Verschlüsseln von Fliesskommazahlen konzipiert, im Gegensatz zu anderen Verfahren, die mit ganzen Zahlen oder binären Werten (Wahr/Falsch) arbeiten. Das Experiment wird durchgeführt mit der Bibliothek OpenFHE [8], die über die gängige Programmiersprache Python angesprochen werden kann. Für das vorliegende Beispiel wurden Parameter gewählt, die 128-bit-Sicherheit gewährleisten. Das heisst, mit dem effizientesten öffentlich bekannten Angriffsverfahren muss ein Angreifer zirka 2128, also über 300 Sextillionen (3x1038) Schlüssel durchprobieren, um die Verschlüsselung zu brechen. Ein solcher Angriff ist physikalisch undurchführbar. Ausserdem können auf verschlüsselten Daten nur Addition und Multiplikation durchgeführt werden, der Algorithmus muss also durch das Anwenden von Polynomen angenähert werden. In Bild 5 ist beispielhaft dargestellt, wie die Sinusfunktion im Intervall zwischen -10 und 10 durch Polynome angenähert werden kann. Für jede Nicht-Polynomfunktion im Algorithmus muss also entschieden werden, durch welches Polynom sie angenähert wird. Auf die Implementierungsdetails und die Wahl geeigneter Parameter wird in zukünftigen technischen Publikationen weiter eingegangen.

Experimentelle Ergebnisse

Die Berechnung des KPI auf unverschlüsselten Daten erfolgt auf gängiger Hardware nahezu instantan (das heisst mit einer Laufzeit im Millisekundenbereich). Auf verschlüsselten Daten unter Ausnutzung aktueller FHE-Verschlüsselungsverfahren (CKKS) mit Mindestanforderungen an die Sicherheit (128-bit-Sicherheit) dauert die Berechnung auf zwei Hochleistungs-CPUs (2x AMD EPYC 9534, insgesamt 128 Kerne) hingegen zirka 10 h und benötigt über 300 GB RAM. Hierbei sind Abweichungen vom exakten Ergebnis verfahrensbedingt unvermeidbar und lagen bei diesem Experiment durch die Wahl geeigneter Parameter bei zirka 0,1 Prozent. Diese direkte Anwendung des FHE-Verfahrens ist also für die Praxis nach aktuellem Stand der Technik aufgrund der sehr langen Laufzeit und hoher Hardware-Anforderungen noch nicht sinnvoll einsetzbar. Eine genauere Analyse der Laufzeiten zeigt, dass der überwiegende Teil der Rechenzeit auf das Sortieren von Datenpunkten entfällt, was einen möglichen Lösungsweg zur Reduzierung der Rechenzeit aufzeigt.

Sortieren mit FHE

Um bei dem Beispiel-KPI über die Biegemomente mit ähnlichen Winkeln zu mitteln, wurden gemessene Biegemomente gemäss ihrem Winkel im Polarplot sortiert. Auf den verschlüsselten Daten funktioniert die Sortierung mithilfe eines sogenannten Sortiernetzwerks, wie es zum Beispiel in [9] beschrieben wird. Bei einem weiteren Experiment auf der gleichen Hardware benötigte das Sortieren von 1.024 Datenpunkten etwa 11 h; das Sortieren stellt somit den Flaschenhals bei der Berechnung des Flächeninhalts-KPI dar. Grund dafür ist, dass im Sortiernetzwerk die Vorzeichenfunktion, die einer reellen Zahl ihr Vorzeichen zuordnet, oft genutzt wird, aber durch ein Polynom sehr hohen Grades approximiert werden muss, um die erforderliche Genauigkeit zu erreichen. Die vielen Multiplikationen in der Polynomapproximation verursachen den hohen Rechenaufwand.

Eine realistische Alternative: Aufteilung des Algorithmus

Um die Rechenzeit zu senken, gibt es im angesprochenen Beispielfall mehrere Ansätze. Grundsätzlich ist in jedem Fall zu prüfen, ob sich die Berechnung des KPI an homomorphe Verschlüsselung anpassen lässt – ob also ein Ansatz existiert, der ein ähnliches Ergebnis liefert und mit weniger Multiplikationen approximiert werden kann. Dies ist bei der Sortierung jedoch nicht möglich beziehungsweise liefert nur eine geringe Beschleunigung [10]. Eine Alternative besteht im Aufteilen des ursprünglichen Algorithmus (Bild 6): Der Kunde erhält vom KPI-Entwickler lediglich den als nicht sensibel eingestuften Programmcode für die Datenvorverarbeitung, im beschriebenen Beispiel also zur Sortierung und Glättung der Datenpunkte. Das Ergebnis dieser Vorverarbeitung wird mit FHE verschlüsselt und an den KPI-Entwickler zurückgeschickt, der darauf die eigentliche Berechnung durchführt. Mit dieser Aufteilung dauert die Berechnung der Beispiel-KPI auf verschlüsselten vorverarbeiteten Daten nur zirka 200 ms – selbst auf einem handelsüblichen Laptop. Die eigentliche Berechnung des Flächeninhalts ist zwar immer noch um einen Faktor 50 langsamer bei Berechnung auf verschlüsselten Daten gegenüber der Berechnung auf unverschlüsselten, jedoch wäre im Ergebnis diese Berechnung immer noch nahezu echtzeitfähig und für das skizzierte Einsatzszenario verwendbar. Somit wären die Kundendaten einerseits und das algorithmische Know-how des KPI-Entwicklers andererseits in einem bilateralen Datenaustausch umfassend geschützt, ohne dass die Einbeziehung einer neutralen dritten Instanz notwendig ist.

Erwägungen für den Einsatz von FHE

Den Algorithmus aufzuspalten in einen Teil, der beim Kunden berechnet wird, und einen Teil, der auf verschlüsselten Daten beim Algorithmen-Entwickler berechnet wird, ist insbesondere dann sinnvoll, wenn der zweite Teil Parameter enthält, die mithilfe von Expertenwissen gewählt oder per Machine Learning aus historischen Daten bestimmt wurden. In diesem Fall kann ein Angreifer das Wissen über die Vorverarbeitung nicht nutzen, um die eigentliche KPI-Berechnung durchzuführen, wenn er nicht auch Zugriff auf den zweiten Teil des Algorithmus hat – der ja auf der Hardware des Algorithmen-Entwicklers läuft. (Mit sehr vielen Paaren von Ein- und Ausgaben des Algorithmus lässt sich allerdings der Algorithmus näherungsweise rekonstruieren. Eine Lösung könnte darin bestehen, den Algorithmus auf «Pay per use»-Basis zur Verfügung zu stellen und so die Kosten für eine Rekonstruktion in die Höhe zu treiben.

Fazit

Vollhomomorphe Verschlüsselung bei der KPI-Berechnung ist ein vielversprechender Ansatz, um das geistige Eigentum von Fertigern und Algorithmen-Entwicklern gleichermassen zu schützen. Der Preis dafür ist aktuell allerdings ein deutlich höherer Rechenaufwand bei der Auswertung von KPIs. Entwickler können dem auf unterschiedliche Weisen begegnen: durch die gezielte Anpassung ihrer KPIs an die Erfordernisse homomorpher Verschlüsselung, und die Aufteilung des Algorithmus in einen Teil, der beim Kunden ausgeführt wird, und einen besonders sensiblen Teil, den der Entwickler auf den verschlüsselten Daten ausführt. Darüber hinaus wird intensiv an der Beschleunigung von homomorpher Verschlüsselung geforscht, etwa durch die Entwicklung spezialisierter Hardware wie beim Projekt DPRIVE der amerikanischen Militär-Forschungsbehörde DARPA [11]. In Anbetracht der grossen Fortschritte, die bei der Performance von FHE-Algorithmen seit 2009 erzielt wurden, ist es gut möglich, dass FHE bald in zahlreichen Sektoren unserer Wirtschaft Anwendung zum Schutz kritischer Daten findet.

ZU DEN AUTOREN

Dr. Fabio Lischka, fabio.lischka@hs-kempten.de, und Manuel Götz, manuel.goetz@hs-kempten.de, wissenschaftliche Mitarbeiter sowie Prof. Dr. Frank Schirmeier, Institutsleiter, frank.schirmeier@hs-kempten.de

Institut für Datenoptimierte Fertigung (IDF) Hochschule für angewandte Wissenschaften Kempten

Gottlieb-Daimler-Strasse 4

D-87600 Kaufbeuren

T +49 (0)831 25 23-0

www.hs-kempten.de

Branchentreffpunkt für Medizintechnikunternehmen

9. und 10. September

www.medtech-expo.ch

Die Fachmesse für Industrieautomation

10. und 11. September

www.automation-wetzlar.de

Weltleitmesse für Fügen, Trennen, Beschichten

15. bis 19. September

www.schweissen-schneiden.com